Zutrittskontrolle

Software IDICS

Komplexe Anforderungen einfach lösen: Unsere Zutrittskontrollsoftware IDICS bietet Ihnen ein modernes und intuitives Produkt, mit dem Sie die Zutrittskontrolle für möglichst jedes denkbare Objekt nach Ihren individuellen Anforderungen steuern können.

Controller

Professionelle Systeme für die Zutrittskontrolle nutzen Controller als dezentrale Zutrittszentralen, um Personen zu identifizieren und auf eine bestehende Berechtigung zu

überprüfen. Hier finden sie die unterschiedlichen Arten von Controllern für die Zutrittskontrolle.

Terminals

Unter Terminals für die Zutrittskontrolle versteht man sämtliche Leser und Geräte, an denen sich Personen identifizieren können. In der Praxis werden häufig Identifikationsfaktoren der folgenden unterschiedlichen Gruppen miteinander kombiniert.

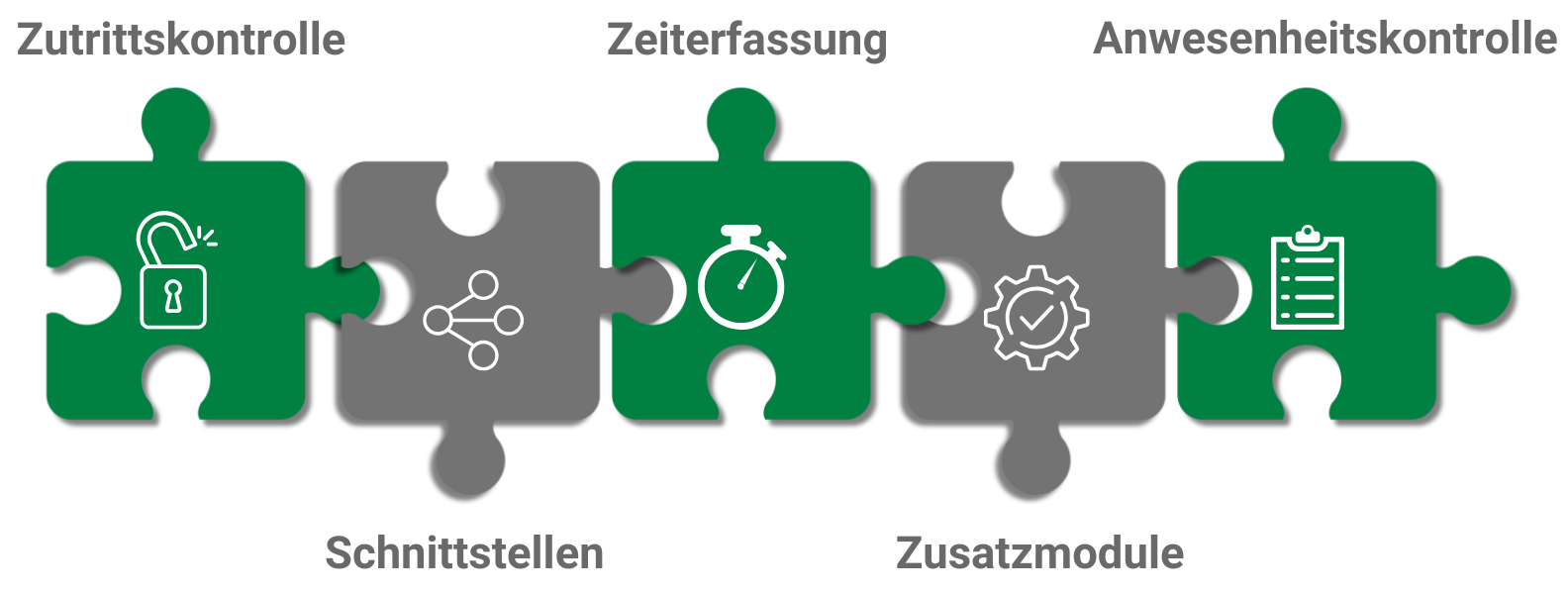

Zutrittskontrolle Aufbau

Ein System für elektronische Zutrittskontrolle wird klassischer Weise in Unternehmen und Behörden eingesetzt und verwaltet sowohl Mitarbeitende als auch Gäste der Institution. Die Identifikation der Personen kann anhand unterschiedlicher Identifikationsmerkmale erfolgen. Auch eine Kombination dieser Merkmale ist möglich und insbesondere in Bereichen mit erhöhten Sicherheitsanforderungen dringend zu empfehlen um sicherzustellen, dass die Zutrittskontrolle auch tatsächlich nur berechtigten Personen Zutritt gewährt. Die folgenden Komponentengruppen bilden die Kernelemente einer vollumfänglichen Zutrittskontrolle.

Was ist elektronische Zutrittskontrolle?

Unter „Elektronischer Zutrittskontrolle“, oftmals auch „Elektronische Zugangskontrolle“ genannt, versteht man die IT-gestützte Verwaltung von Zutrittsrechten zu Gebäuden, Räumlichkeiten und Arealen. Der Nutzer legt dabei in seinem Zutrittskontrollsystem fest, welche Person (Wer) an welchem Zutrittspunkt (Wo) zu welchen Zeiten (Wann) Zutritt erhält.

Server & Datenbank

Kern der Lösung für die Zutrittskontrolle ist die Software inkl. Datenbank, die in der Regel auf einem physischen oder virtualisierten Server installiert wird. Auch bei größeren Institutionen und Konzernen sollte nur eine – hier aber unter Umständen redundante oder per USV abgesicherte – Zentrale zum Einsatz kommen, um die Zutrittskontrolle aller Standorte zu verwalten. Der Zugriff auf die Daten erfolgt entweder über separate Nutzersoftware oder über eine Webanwendung. Welche Funktionen eine professionelle Software für die Zutrittskontrolle auszeichnen lesen Sie unter Software für die Zutrittskontrolle.

Controller

Bei einer kabelgebundenen Zutrittskontrolle, wie sie bei mittleren und großen Unternehmen und Institutionen häufig eingesetzt wird, werden Zutrittscontroller für die Prüfung von Berechtigungen eingesetzt. Alle in der Software für die Zutrittskontrolle gespeicherten Zutrittsrechte werden dafür auf diesen dezentralen Einheiten hinterlegt. Die Controller sind via Netzwerk mit dem Server verbunden und versorgen die Terminals der Zutrittskontrolle über eine BUS-Anbindung mit Daten und Strom. Herstellerübergreifend kann man mehrere Controller-Typen für die Zutrittskontrolle unterscheiden. Mehr Informationen finden Sie unter Controller für die Zutrittskontrolle.

Terminals

Unter die Gruppe der Terminals fallen all die Komponenten der Zutrittskontrolle, die für die Identifikation der Personen genutzt werden. Ein Terminal – oder auch Leser oder Lesegerät – überprüft dabei mindestens eines der folgenden Identifikationsmerkmale. Am weitesten verbreitet sind Merkmalträger, die sich im Besitz der Person befinden. Dies kann beispielsweise ein Transponder oder eine Ausweiskarte sein. Für höhere Sicherheit kann zusätzlich ein Merkmal abgefragt werden, von dem nur die betreffende Person wissen sollte (z.B. PIN oder Passwort). Alternativ können auch biometrische Systeme genutzt werden. Detailliertere Infos finden Sie unter Terminals für die Zutrittskontrolle.

Zutrittskontrolle Software

Unsere Software für die Zutrittskontrolle, INCA® IDICS, wurde speziell für dein Einsatz in mittelständischen Unternehmen mit Hochsicherheitsbereichen entwickelt. Wir wollen unseren Kunden ein modernes und intuitives Produkt bieten, mit dem sie die Zutrittskontrolle für möglichst jedes denkbare Objekt steuern können. Von der Bäckerei bis zum Energiedienstleister vertrauen zahlreiche Unternehmen unserem Zutrittskontrollsystem. Um unseren Kunden einen Mehrwert bieten zu können, verfügt unsere Software über einige Spezialfunktionen.

Eine professionelle Software für die Zutrittskontrolle bietet die Möglichkeit unterschiedliche Controller- und Lesertechnologien einzusetzen und stellt dem Nutzer somit auch eine große Auswahl an möglichen Funktionen zur Verfügung. Damit Sie sich für die für Sie passende Zutrittskontroll-Lösung entscheiden sollten Sie bereits vor der Anschaffung klären, welche Anforderungen Sie an die Software, die Hardware und die Zutrittskontrolle allgemein stellen und welche Funktionen für Sie bei der Auswahl der Zutrittskontrolle von Bedeutung sind. Hier finden Sie eine Auflistung von ausgewählten Funktionen und Merkmalen einer professionellen Software, wie INCA® IDICS, für die Zutrittskontrolle inkl. Erklärungen:

Umfangreiche Auswertungen

- Individualisierbare Anzeigen

- Reports

- Umfangreiche Filterfunktionen

- Exportierbare Daten

- Gesetzeskonforme Dokumentation

- Einfache Anwendung

Multifaktor-Authentifizierung

Kombination mehrerer Identifikationsmerkmale:

- RFID-Transponder

- PIN

- biometrische Merkmale

- Ortung

- Schlüssel

Mehrstufige Organisation

Zuordnung der Mitarbeiter zu Orga-Einheiten:

- Filialen

- Abteilungen

- Kostenstellen

- Übergreifende Teams

- Mandanten

Individuelle Zutrittsmodelle

- Zutrittsmodelle sind frei definierbar

- Feiertage werden automatisch erkannt

- Regelmäßig wechselnde Berechtigungen (z.B. bei Schichtarbeit) werden unterstützt

Zutritt nur bei Qualifikation

- Zutritt zu Zonen nur bei bestehender Belehrung

- Verwalten der Qualifikationen

- Automatische Ablauf-Erinnerung

Zutritt für Gäste

- Vergabe von Zutrittsrechten an Gäste

- Verwaltung der Gäste

- Voranmeldung der Gäste durch die Mitarbeiter

Rollenverwaltung

Berechtigungen nach:

|

Schlüsselverwaltung

- Erfassung mechanischer Schlüssel für ganzheitliche Zutrittskontrolle

- Überblick über Zutrittsberechtigungen, egal ob elektronisch oder per Schlüssel

- Integrierte Kautionsverwaltung für sichere Schlüsselübergabe

Betriebsmittelausleihe

- Zentrale Verwaltung und Ausgabe von Werkzeugen an Mitarbeiter

- Überblick über Werkzeugnutzung und Lagerort in Echtzeit

- Automatische Wartungserinnerungen basierend auf Wartungszyklen

Verwaltung der Technik

- Definition von Zutritts- und Alarmzonen

- Verwaltung nach Einbauorten

- Automatische Türöffnungszeiten

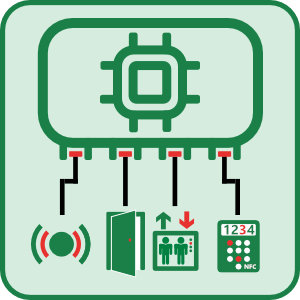

Zutrittskontrolle Controller

Professionelle Systeme für die Zutrittskontrolle nutzen Controller als dezentrale Zutrittszentralen, um die Personen zu identifizieren und auf eine bestehende Berechtigung zu überprüfen. Sämtliche zutrittsrelevante Daten (z.B. Zeitmodelle, Zutrittsprofile sowie Ausweise, Transponder und andere Medien für die Zutrittskontrolle), die der Benutzer in der Software auf dem Server der Zutrittskontrolle hinterlegt, werden im Anschluss an die jeweiligen Controller verteilt. Die Anbindung der Controller an den Server erfolgt in der Regel über das Netzwerk. Die Anbindung der unterschiedlichen Terminals an die Controller der Zutrittskontrolle erfolgt hingegen meist über ein BUS-System wie RS485, RS232 oder Wiegand. Diese Interfaces ermöglichen eine schnelle, sichere und störungsfreie Kommunikation und arbeiten autark von der bestehenden IT-Infrastruktur. Durch die dezentrale Speicherung aller Zutrittsdaten auf Controllern wird eine schnelle Entscheidung an den Türen gewährleistet, unabhängig von der Verfügbarkeit des Servers sowie der Datenbank der Zutrittskontrolle und des Netzwerkes.

Obwohl viele Hersteller eigene Controller für die Zutrittskontrolle mit unterschiedlichen Spezifikationen einsetzen, ähneln sie sich in den grundlegenden Eigenschaften stark. In der Regel lassen sich die Geräte der meisten Hersteller in drei Gruppen einteilen:

Tür-Controller

Dieser Controllertyp steuert in der Regel nur eine bzw. wenige Türen (max. 4) der Zutrittskontrolle. In Gebäuden mit mehreren Zugängen kommen demzufolge auch mehrere Türcontroller zum Einsatz. Durch die kleine Bauform kann die Installation in der Zwischendecke, in Wirtschaftsräumen oder in anderen unauffälligen Bereichen erfolgen. Der Türcontroller benötigt nur einen Netzwerk- sowie einen Stromanschluss und kann oftmals sowohl Leser als auch die Türelektronik mit Spannung versorgen und steuern. Aus diesem Grund ist er auch für die nachträgliche Integration einer Zutrittskontrolle in Bestandsgebäude gut geeignet.

Area-Controller

Area Controller werden in Systemen der Zutrittskontrolle oft als zentrale Zutrittszentralen eingesetzt. Während die Türcontroller in Objekten verteilt betrieben werden, werden Area Controller in einem Netzwerkschrank verbaut und steuern eine Vielzahl an Türen im ganzen Gebäude oder auf der ganzen Etage an. Abhängig von der Größe des Objektes und damit der Leitungslänge können ca. 30 Türen gesteuert werden. Die Datenanbindung der einzelnen Terminals und Elektronik der in die Zutrittskontrolle eingebundenen Türen erfolgt über eine BUS-Verkabelung. Die Stromversorgung der Komponenten erfolgt in der Regel separat.

Spezial-Controller

Neben normalen Türen, Drehkreuzen und Schrankenanlagen können auch andere Zugänge in eine Zutrittskontrolle eingebunden werden, die über einen Türcontroller oder einen Areacontroller nicht oder nur unzureichend abgebildet werden können. Zwei mögliche Einsatzgebiete von Spezialcontrollern sind:

- Schleusen

- Aufzüge

Zutrittskontrolle Terminals

Unter Terminals für die Zutrittskontrolle versteht man sämtliche Leser und Geräte, an denen sich Personen identifizieren können. Die Art der Identifikation kann in vier Gruppen aufgeteilt werden, wobei in der Praxis häufig Identifikationsfaktoren der unterschiedlichen Gruppen miteinander kombiniert werden (Multi-Faktor-Authentifizierung). Nachfolgend finden Sie Informationen zu diesen vier Identifikationsarten: RFID, Biometrie, Geistige Merkmale und Ortung in der Zutrittskontrolle.

RFID in der Zutrittskontrolle

RFID in der Zutrittskontrolle

Die überwiegende Mehrheit der in Deutschland eingesetzten Systeme für elektronische Zutrittskontrolle basiert auf einer RFID-Technologie. Unter RFID (Radio-Frequency IDentification) versteht man die Identifikation von Personen oder Gegenständen mittels elektromagnetischer Wellen. Identifiziert wird dabei nicht die Person selbst, sondern ein Transponder, den diese Person mit sich trägt, um sich an den Terminals der Zutrittskontrolle auszuweisen.

Transponder und Frequenzen für die Zutrittskontrolle

In der Zutrittskontrolle werden überwiegend passive Transponder eingesetzt. Nur wenige Anbieter setzen auf aktive Transponder, die über höhere Entfernungen mit dem Terminal der Zutrittskontrolle kommunizieren können, dafür aber eine Batterie benötigen und damit vergleichsweise wartungsintensiv sind. Der Großteil der Anbieter von elektronischen Zutrittskontrollen setzt passive Transponder ein und setzt dabei beinahe ausschließlich Transponder im 13,56 MHz-Frequenzbereich (Mifare und Legic). Diese Transponder können in Form einer Karte, als Schlüsselanhänger oder als Armband erworben werden.

RFID-Terminals für die Zutrittskontrolle

Auf dem Markt gibt es eine Vielzahl an RFID-Terminals mit unterschiedlichen Eigenschaften. Bei der Auswahl des richtigen Lesers spielen neben der Frequentierung der Tür bzw. des Durchgangs auch die Frage der Auswertbarkeit, des Designs und der Einbauumgebung eine wichtige Rolle. Eine professionell geplante Zutrittskontrolle besteht aus unterschiedlichen Terminals, die jeweils speziell auf die Anforderungen der Tür abgestimmt sind.

Online-Terminals

Das Online-Terminal – oder auch Onlineleser oder Wandleser genannt – kommt an allen stark frequentierten Türen zum Einsatz. Durch die RS485-Anbindung an den Controller der Zutrittskontrolle wird das Terminal permanent mit Daten und Strom versorgt. Der Betreiber kann erfolgte Zutritte unmittelbar in der Software erkennen und getätigte Berechtigungsänderungen werden unmittelbar an der Tür berücksichtigt.

Online-Terminals gibt es in unterschiedlichen Bauformen, zum Beispiel:

Nach erfolgreicher Identifikation am Terminal wird ein Relais aktiviert, das einen Türöffner, ein Motorschloss, eine Schranke oder eine andere mechanische Komponente ansteuert und den Zugang gewährt. Auch bei in die Zutrittskontrolle eingebundenen Aufzügen kommen Online-Terminals zum Einsatz. Der Nachteil dieser Komponenten ist der erforderliche Installationsaufwand. Online-Terminals erfordern eine Festverkabelung vom Controller bis zum Leser und unter Umständen in der Tür. Das macht insbesondere die Nachrüstung aufwändig. Im Gegenzug ist die Haltbarkeit dieser Leser sehr lang und eine Wartung beinahe nicht erforderlich.

Funk-Terminals

Funkterminals haben entweder die Form eines Zylinders, eines Beschlages oder eines Türdrückers. Sie erfordern keine Verkabelung der Tür und beziehen ihre Stromversorgung aus Batterien. So können sie sehr schnell in der Tür verbaut werden und eignen sich gut für die Nachrüstung einer Zutrittskontrolle.

Alle Änderungen an den Berechtigungen der Zutrittskontrolle werden ebenfalls sofort an allen Terminals wirksam und erfolgte Zutritte oder Zutrittsversuche unmittelbar in der Software für die Zutrittskontrolle ersichtlich.

Die Anbindung der Komponenten an die Zutrittskontrolle erfolgt im Vergleich zum Online-Terminal jedoch über ein Funk-Modul, das beispielsweise in der Zwischendecke angebracht wird und das Funk-Terminal mit dem Controller der Zutrittskontrolle verbindet. Dieses Funkmodul muss jedoch verkabelt werden.

Offline-Terminals

Insbesondere bei kleinen Installationen oder beim Nachrüsten in Bestandsgebäuden, aber auch für die Ausstattung entlegener Türen bieten sich Offline-Terminals an, um diese Zugänge im Rahmen einer Zutrittskontrolle abzusichern. Offline-Terminals haben dieselbe Bauform wie die Funkterminals, sie werden jedoch anders an die Zutrittskontrolle angebunden. Während Funkterminals über ein verkabeltes Funkmodul mit einem Zutrittscontroller kommunizieren, erfolgt bei Offline-Terminals kein unmittelbarer Austausch mit einem Controller.

Die Berechtigungen werden stattdessen auf Karten gespeichert. Je nach Hersteller der Zutrittskontrolle gibt es unterschiedliche Transportverfahren, die sich grob in Teach-in- und Network-on-Card-Verfahren unterteilen lassen. Beim Teach-in-Verfahren wird jedes Terminal manuell über spezielle Transportkarten angelernt und Berechtigungsgruppen hinterlegt, die bei Betreten mit Informationen auf den Karten der Nutzer abgeglichen werden. Beim Network-on-Card-Verfahren werden die Berechtigungen für die Offlineterminals direkt auf die Karten der Nutzer gespeichert und in der Regel mit einer Gültigkeitsdauer versehen. Das Aufspielen dieser Berechtigungen erfolgt dann beispielsweise am Zeiterfassungsterminal während der Kommt-Buchung oder an einem vernetzten Leser der Zutrittskontrolle. Im Rahmen des Network-on-Card-Verfahrens versuchen mehrere namenhafte Hersteller derzeit einen einheitlichen Standard (OSS) zu etablieren, der die gemischte Nutzung von Offlineterminals unterschiedlicher Hersteller ermöglichen soll.

Biometrie in der Zutrittskontrolle

Biometrie in der Zutrittskontrolle

Auf dem Markt sind derzeit mehrere biometrische Systeme erhältlich, die standardisiert oder in Rahmen von Sonderlösungen an Systeme für die Zutrittskontrolle angebunden werden können. Die derzeit am weitesten verbreiteten und am meisten etablierten Verfahren sind Fingerprint und Handvenenerkennung.

Fingerprint-Terminals für die Zutrittskontrolle

Das Fingerprint-Terminal ist das am weitesten verbreitete, biometrische Terminal in der Zutrittskontrolle. Ein Sensor erfasst den Verlauf der Vertiefungen auf den Fingern und erfasst markante Stellen, an denen einzelne Linien enden, sich teilen oder die Richtung wechseln. Man unterscheidet dabei halbautomatische und vollautomatische Fingerabdruckscanner. Beim halbautomatischen Fingerprint-Terminal muss der Finger durch den Anwender über eine schmale Sensorfläche gezogen werden. Bei vollautomatischen Fingerabdruckscannern wird der Finger auf eine größere Fläche gelegt, sodass der Abdruck automatisch erfasst werden kann. Dies führt zu weniger fehlerhaften Lesungen als beim platzsparenderen halbautomatischen Sensor.

Handvenenerkennung für die Zutrittskontrolle

Ursprünglich für den Einsatz in Hochsicherheitsbereichen entwickelt gilt die Handvenenerkennung als derzeit sicherstes Identifikations-Medium für eine Zutrittskontrolle. Der Anwender hält seine Hand zur Identifikation über einen Sensor, der Infrarotlicht abstrahlt. Dieses Licht wird im venösen Blut der Hand reflektiert, was wiederum vom Sensor erfasst wird. Auf Basis dieses Bildes werden die charakteristischen Merkmale der Handvenen ermittelt und mit einem im System oder auf einer RFID-Karte hinterlegtem Template verglichen. Die Handvenenerkennung ist eine berührungslose Identifikationsmethode und damit auch für den Einsatz in hygienisch sensiblen Bereichen geeignet. Mit vielen Anwendern kann eine reine Identifikation der Person jedoch sehr lange dauern. Ein weiterer Nachteil der Handvenenerkennung liegt im hohen Preis für die Hardware .

Geistige Merkmale in der Zutrittskontrolle

Geistige Merkmale in der Zutrittskontrolle

Unter geistigen Merkmalen in der Zutrittskontrolle versteht man eine Information, die nur der zutretenden Person bekannt ist bzw. bekannt sein sollte. Dies kann entweder ein Passwort, ein Satz oder eine Nummernfolge sein. Passwörter und Sätze werden vorwiegend für den Zugriffsschutz an Computern und Geräten mit Tastatur verwendet. Da im Rahmen der Zutrittskontrolle meistens nur kleine Terminals eingesetzt werden können kommen in diesem Zusammenhang beinahe ausschließlich Nummernfolgen zum Einsatz.

Während im Privatbereich der Einsatz eines Nummernfeldes für die Gewährung von Zutritten durchaus marktüblich ist, ist der alleinige Einsatz von PINs oder Codes im behördlichen und Unternehmensumfeld nicht zu empfehlen. Vielmehr dienen geistige Merkmale in der Zutrittskontrolle in den meisten Fällen als zusätzliches, zweites Medium um die Sicherheit im Unternehmen zu erhöhen.

Ein entwendeter oder gefundener RFID-Ausweis kann demzufolge nur dann erfolgreich verwendet werden, wenn der Zutritt Ersuchende auch den Code korrekt eingeben kann. Da die Eingabe eines Codes länger dauert als das bloße Vorhalten eines RFID-Ausweises wird eine solche Zwei-Faktor-Authentifizierung meist in innenliegenden Bereichen eingesetzt, in denen weniger Personen in einer bestimmten Zeit eintreten müssen. Neben Terminals mit herkömmlicher Nummerntastatur gibt es auch Terminals mit digitaler Anzeige, bei denen die Anordnung der Ziffern bei jedem Zutritt wechselt, was ein Ablesen der eingegebenen Nummer aus der Ferne erschwert.

Einmalcode

Bei einem Einmalcode erhält der Zutretende eine Ziffernfolge per Telefon, SMS oder Email übermittelt, die er an einem bestimmten Terminal der Zutrittskontrolle eintippen muss. Dieser Code ist ein einziges Mal gültig. Die Sicherheit ist hierbei am höchsten, jedoch auch der Verwaltungs-aufwand für die Vergabe der Berechtigungen.

PIN

Eine PIN (= Personal Identification Number) hingegen ist eine fest zum Nutzer gehörige Nummernfolge, die er im Rahmen seiner zeitlichen und räumlichen Berechtigungen an der Zutrittskontrolle beliebig oft verwenden kann. Der Verwaltungsaufwand ist geringer, ebenso wie die Sicherheit.

Mehrfachcode

Eine Mischung beider Formen stellt der Mehrfachcode dar. Ähnlich wie beim Einmalcode erhält der Nutzer eine Ziffernfolge per Telefon, SMS oder Email. Diese Ziffernfolge ist jedoch innerhalb eines bestimmten Zeitraumes (z.B. eines Tages) beliebig oft an der einen, für ihn relevanten Tür verwendbar.

Ortung in der Zutrittskontrolle

Ortung in der Zutrittskontrolle

Einige wenige Software-Produkte aus dem Bereich der Zutrittskontrolle, beispielsweise INCA® IDICS der ibes AG, ermöglichen die Kopplung von Ortungs- und Zugangssystem. Dabei wird die Position von Nutzern mittels GPS überwachtund ergänzend ein zusätzlicher Faktor für die Identifikation heran gezogen. Für das Lokalisieren der Personen gibt es unterschiedliche Möglichkeiten:

Fahrzeug

Durch die Installation des Ortungsgerätes im PKW kann die Stromversorgung direkt durch das Fahrzeug erfolgen.

Bei dieser Variante kann das Ortungssystem gleichzeitig zum Schutz der Fahrzeuge sowie für ein elektronisches Fahrtenbuch genutzt werden.

Smartphone

Mobiltelefone mit Android-Betriebssystem können mittels App als Ortungsgerät fungiert und damit für die Zutrittskontrolle genutzt werden.

Diese Variante ist für alle Mitarbeitenden sinnvoll, die ihr geschäftliches Mobiltelefon ohnehin bei sich tragen.

Im Rahmen einer Zutrittskontrolle mit Ortung überprüft unser Ortungsportal GOTS die Position des Anwenders. Sobald sich dieser innerhalb eines vorab definierten Bereiches in der Nähe der für ihn relevanten Tür befindet übergibt das Portal diese Information an die Zutrittskontrolle, die daraufhin die bestehenden Berechtigungen an der Tür frei gibt. Entwendete oder gefundene Transponder sind damit für Dritte nutzlos, sofern der eigentliche Karteninhaber nicht mehr in der Nähe ist. Der Einsatz eines Ortungssystems in Kombination mit einer Zutrittskontrolle ist vor allem dann sinnvoll, wenn entlegene Gebäude mit äußerst wenig Mitarbeiterpräsenz und gleichzeitig hohem Schutzbedarf abgesichert werden sollen. Beispielhaft sind hier Trafohäuschen und Funkmasten zu nennen.

Über unsINCA®

Herzstück unserer Systeme ist stets unsere umfangreiche, modulare Zutrittskontroll- und Zeiterfassungssoftware, an die wir ausschließlich modernste Hardwarekomponenten anbinden. Da für die Herstellung unserer Hardware viel Know-How und Erfahrung notwendig ist, produzieren wir einen Großteil der Technik selbst. Zu unseren Eigenentwicklungen zählen beispielsweise unsere Terminals, Controller und Ortungsgeräte inkl. Portal. Die übrigen Komponenten beziehen wir von führenden Herstellern, zu denen wir bereits langjährige Partnerschaften pflegen.

Zu unseren Kunden gehören viele mittelständische Unternehmen und Bildungseinrichtungen, aber auch Konzerne wie die Verbundnetz Gas AG oder der RWC.

Wir würden uns sehr freuen, zukünftig auch Ihr Unternehmen im Kreise unserer Kunden begrüßen zu dürfen.

INCA® Kontakt

Kontaktieren Sie uns!

Bei Interesse oder Fragen schreiben sie uns direkt über den blauen Kontaktbutton rechts oben, per Mail oder telefonisch unter:

Tel.: +49 (0) 371 37364 95

E-Mail: info@inca.eu

INCA® Support: support@inca.eu

INCA® Service

Wir bieten Ihnen eine Reihe an kostenlosen Dienstleistungen unserer Spezialisten zu Ihrer Unterstützung:

- telefonischen Kurzberatung

- Analyse Ihrer Anforderungen

- Empfehlung des für Sie perfekten Produktes

- unverbindliches Budgetangebot

- Teststellung unserer Systeme uvm.